首先,了解VPN的连接模式至关重要。传输模式只保护数据本身,优点是效率高,但安全性较低;而隧道模式则保护数据和IP包头,安全性更高,但效率相对较低。

接下来,我们探讨VPN的类型。主模式(SITE-to-SITE)适用于固定IP地址的站点间连接,而积极模式(remote-Access)则适用于远程用户ip地址不固定的情况。

在技术层面,IPSec VPN是常见的一种,其优势在于对数据的强保护能力。它主要用到对称加密算法和非对称加密算法。对称加密算法如DES、3DES和AES,传输效率高但安全性较低;非对称加密算法如DH,安全性高但传输效率低。为了兼顾安全性和效率,通常采用非对称加密算法加密对称加密算法的密钥,再用对称加密算法加密实际数据。

IPSec VPN的建立分为两个阶段:第一阶段建立管理连接,定义密钥和加密算法参数;第二阶段建立数据连接,确保数据传输的安全性。具体配置时,需要设置IKE策略、选择加密和认证算法,并通过相关命令验证配置是否成功。

此外,VPN在实际应用中还需注意NAT分离和ESP、AH协议的使用。ESP协议提供加密和认证功能,而AH协议则专注于数据完整性和验证。

总之,VPN技术在现代网络通信中扮演着至关重要的角色,通过合理配置和管理,可以有效保障数据传输的安全性和可靠性。无论是企业内网还是远程访问,VPN都是不可或缺的工具。

我们先和海翎光电的小编一起了解一下什么是VPN,VPN的分类。对基础知识有一定的了解后,我们再来讲一下VPN的盲点。

和海翎光电的小编一起看看VPN 盲点。

01、VPN 的连接模式:

① 传输模式:只保护数据,加密传输的内容

优点:效率高

缺点:不安全

应用场景:适用于在企业内网中部署 IPsec vpn,不需要封装新的 IP 包头。结合 GRE VPN 使用

② 隧道模式:保护数据和 IP 包头,重新封装一个 IP 包头可以直接在公网上搭建

VPN优点:安全性更高

缺点:效率低

02、VPN 的类型:

① 主模式—–站点到站点 VPN:SITE-to-SITE

对方的 IP 地址是固定的。

②积极模式—-远程访问 VPN:remote-access 远程用户 IP 地址是不固定的。

对方的 IP 地址不是固定的,可以用 IP 地址或者域名进行建立连接。

03、VPN 技术:

IPsec vpn 优势在于能对数据进行保护。主要用到下面两种技术:

加密算法:

① 对称加密算法:公钥加密 公钥密

DES 数据加密标准 bit=56bit+8bit

3DES 3*(56bit+8bit)

AES 高级加密标准 128bit~256bit【高达到 256bit】

优点:传输效率高

缺点:安全性较低

② 非对称加密算法:公钥加密 私钥密【私钥始终没有在公网上传输】

DH

优点:安全性更高

缺点:传输效率低

问题:使用对称加密算法密钥可能被窃听,使用非对称加密算法,计算复杂,效率太低,影响传输速度。

解决方案:通过非对称加密算法加密对称加密算法的密钥,然后再用对称加密算法加密实际要传输的数据。

04、IPSec VPN 使用的协议:

① 阶段一:使用 ISKMAP

- IKE 因特网密钥交换协议【统称】

- ISKMAP:安全关联和密钥管理协议【具体实现协议】

② 阶段二:使用 ESP AH

ESP:封装安全载荷协议

- ESP 对用户数据实现加密功能

- ESP 只对 IP 数据的有效载荷进行验证,不包括外部的 IP 包头

AH:认证头协议

- 数据完整性服务

- 数据验证

- 防止数据回放攻击

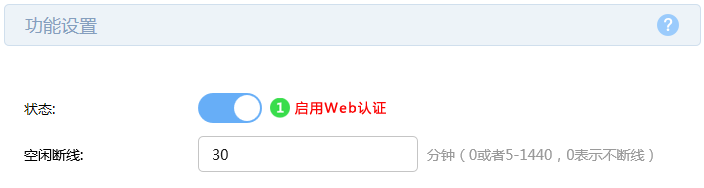

05、IPSec VPN 建立的两个阶段:

阶段 1:建立管理连接,建立一个安全的 VPN 通道,定义密钥与及加密算法参数【非对称加密算法,对称加密算法】

阶段一建立过程中:

① 主模式—–站点到站点 VPN:SITE-to-SITE

对方的 IP 地址是固定的,主模式协商阶段一的时候,使用到 6 个数据包。注:前 4 个报文为明文传输,从第 5 个数据报文开始为密文传输。

② 积极模式—-远程访问 VPN:对方的 IP 地址不是固定的,可以用 IP 地址或者域名进行建立连接

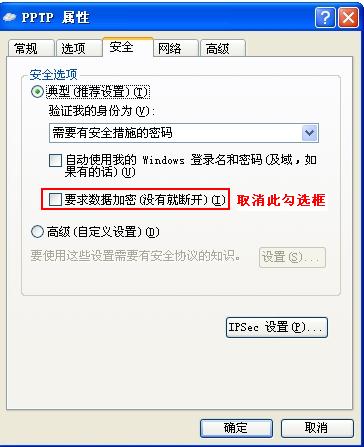

阶段 2:建立数据连接,配置 IPSec VPN 条件:

1) 建立 VPN 的两个对等体公网要能够通信

2) VPN 的流量要做 NAT 分离

ESP 支持加密和认证

AH 只支持认证

06、配置 IPSec VPN:

阶段 1:定义管理连接,crypto isakmp policy 10——设置 IKE 策略,policy 后面跟 1-10000 的数字,这些数字代表策略的优先级。

encr 3des—–加密算法使用 3des

hash md5—- hash 算法使用 MD5

authentication pre-share—-采用欲共享密钥认证方式

group 2—–采用第二个组的长度【共有 1、2、6 三个组可以选择】

crypto isakmp key CCIE address 23.1.1.2—- 设置 IKE 交换的密钥,CCIE 表示密钥组成,23.1.1.2 表示对方的 IP 地址

验证命令:

R2show crypto isakmp policy 查看阶段 1 的 IKE 策略

R2 show crypto isakmp key

R1show crypto isakmp sa 查看阶段 1 是否协商成功

IPv4 Crypto ISAKMP SA

| dst | src | state | conn-id slot status |

| 23.1.1.2 | 13.1.1.1 | QM_IDLE | 1001 0 ACTIVE |

阶段 2 的配置命令

access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255! crypto ipsec transform-set SPOTO esp-aes esp-md5-hmac crypto map MAP 10 ipsec-isakmp set peer 23.1.1.2 set transform-set SPOTO match address 101! interface Serial1/0 crypto map MAP

验证命令:

R1show crypto ipsec transform-set R1show crypto map R1show crypto ipsec sa

本站声明:网站内容来源于网络,如有侵权,请联系我们,我们将及时处理。

汇鑫科服隶属于北京通忆汇鑫科技有限公司, 成立于2007年,是一家互联网+、物联网、人工智能、大数据技术应用公司,专注于楼宇提供智能化产品与服务。致力服务写字楼内发展中的中小企业 ,2009年首创楼宇通信BOO模式,以驻地网运营模式为楼宇提供配套运营服务;汇鑫科服始终以客户管理效率为导向,一站式 ICT服务平台,提升写字楼办公场景的办公效率和体验;