首先,我们需要在Switch上配置一个二层访问控制列表(ACL),用于识别和过滤特定MAC地址的报文。具体步骤如下:

1. 进入系统视图并命名设备: ```

2. 创建ACL并添加规则: ``` [Switch] acl 4000 [Switch-acl-L2-4000] rule deny source-mac xxxx-xxxx-xxx1 ffff-ffff-ffff [Switch-acl-L2-4000] quit ```

接下来,基于ACL进行流分类,以便设备能够识别并处理匹配ACL规则的报文:

1. 配置流分类: ``` [Switch] traffic classifier tc1 [Switch-classifier-tc1] if-match acl 4000 [Switch-classifier-tc1] quit ```

然后,定义流行为,即对匹配ACL的报文采取的具体动作:

1. 配置流行为: ``` [Switch] traffic behavior tb1 [Switch-behavior-tb1] deny [Switch-behavior-tb1] quit ```

有了流分类和流行为后,我们需要将它们关联起来,形成一个完整的流策略:

1. 配置流策略: ``` [Switch] traffic policy tp1 [Switch-trafficpolicy-tp1] classifier tc1 behavior tb1 [Switch-trafficpolicy-tp1] quit ```

最后,将流策略应用到具体的接口上,以确保策略生效:

1. 应用流策略到接口: ``` [Switch] interface gigabitEthernet 0/0/2 [Switch-GigabitEthernet0/0/2] traffic-policy tp1 inbound [Switch-GigabitEthernet0/0/2] quit ```

完成以上配置后,可以通过以下命令验证配置结果:

1. 查看ACL规则: ``` [Switch] display acl 4000 ```

2. 查看流分类信息: ``` [Switch] display traffic classifier user-defined ```

3. 查看流策略信息: ``` [Switch] display traffic policy user-defined tp1 ```

4. 查看流策略应用情况: ``` [Switch] display traffic-policy applied-record ```

通过这些步骤,管理员可以有效地禁止特定MAC地址的用户上网,确保网络的安全和合法使用。这种配置方法不仅适用于单个用户,还可以扩展到多个用户或特定用户群体的访问控制,为网络管理提供了灵活而强大的工具。

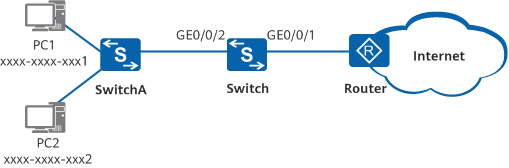

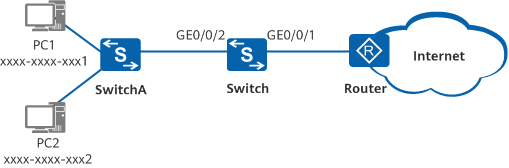

一、需求

Switch作为网关设备,下挂用户PC。管理员发现PC1(MAC地址为xxxx-xxxx-xxx1)用户是非法用户,要求禁止该用户上网。

拓扑图如下:

二、配置思路

采用如下的思路在Switch上进行配置:

- 配置二层ACL

- 基于ACL的流分类,使设备对MAC地址为xxxx-xxxx-xxx1的报文进行过滤,从而禁止该地址对应的用户上网。

- 配置流行为,拒绝匹配上ACL的报文通过。

- 配置并应用流策略,使ACL和流行为生效。

三、配置步骤

1.配置ACL

配置符合要求的二层ACL。

system-view

[HUAWEI] sysname Switch

[Switch] acl 4000

[Switch-acl-L2-4000] rule deny source-mac xxxx-xxxx-xxx1 ffff-ffff-ffff

[Switch-acl-L2-4000] quit 2.配置基于ACL的流分类

配置流分类tc1,对匹配ACL 4000的报文进行分类。

[Switch] traffic classifier tc1

[Switch-classifier-tc1] if-match acl 4000

[Switch-classifier-tc1] quit3.配置流行为

配置流行为tb1,动作为拒绝报文通过。

[Switch] traffic behavior tb1

[Switch-behavior-tb1] deny

[Switch-behavior-tb1] quit4.配置流策略

配置流策略tp1,将流分类tc1与流行为tb1关联。

[Switch] traffic policy tp1

[Switch-trafficpolicy-tp1] classifier tc1 behavior tb1

[Switch-trafficpolicy-tp1] quit5.应用流策略

由于PC1的报文从接口GE0/0/2进入Switch并流向Internet,所以可以在接口GE0/0/2的入方向应用流策略tp1。

[Switch] interface gigabitethernet 0/0/2

[Switch-GigabitEthernet0/0/2] traffic-policy tp1 inbound

[Switch-GigabitEthernet0/0/2] quit6.验证配置结果

查看ACL规则的配置信息。

[Switch] display acl 4000

L2 ACL 4000, 1 rule

Acl's step is 5

rule 5 deny source-mac xxxx-xxxx-xxx1 查看流分类的配置信息。

[Switch] display traffic classifier user-defined

User Defined Classifier Information:

Classifier: tc1

Operator: OR

Rule(s) : if-match acl 4000

Total classifier number is 1 查看流策略的配置信息。

[Switch] display traffic policy user-defined tp1

User Defined Traffic Policy Information:

Policy: tp1

Classifier: tc1

Operator: OR

Behavior: tb1

Deny 查看流策略的应用信息。

[Switch] display traffic-policy applied-record

-------------------------------------------------

Policy Name: tp1

Policy Index: 0

Classifier:tc1 Behavior:tb1

-------------------------------------------------

*interface GigabitEthernet0/0/2

traffic-policy tp1 inbound

slot 0 : success

-------------------------------------------------

Policy total applied times: 1.

源MAC地址是xxxx-xxxx-xxx1的用户无法上网。

四、配置文件

Switch的配置文件

sysname Switch

acl number 4000

rule 5 deny source-mac xxxx-xxxx-xxx1

traffic classifier tc1 operator or

if-match acl 4000

traffic behavior tb1

deny

traffic policy tp1 match-order config

classifier tc1 behavior tb1

interface GigabitEthernet0/0/2

traffic-policy tp1 inbound

return