首先,ACL的默认策略是“允许”,这意味着不符合规则的访问请求会被默认放行。但在实际应用中,往往需要更精确的控制,这时就需要设置源地址和目的地址,采用“MAC+掩码”或“IP+掩码”的方式。对于单个MAC地址,掩码通常设为FF-FF-FF-FF-FF-FF,对于单个IP地址,掩码则设为255.255.255.255。

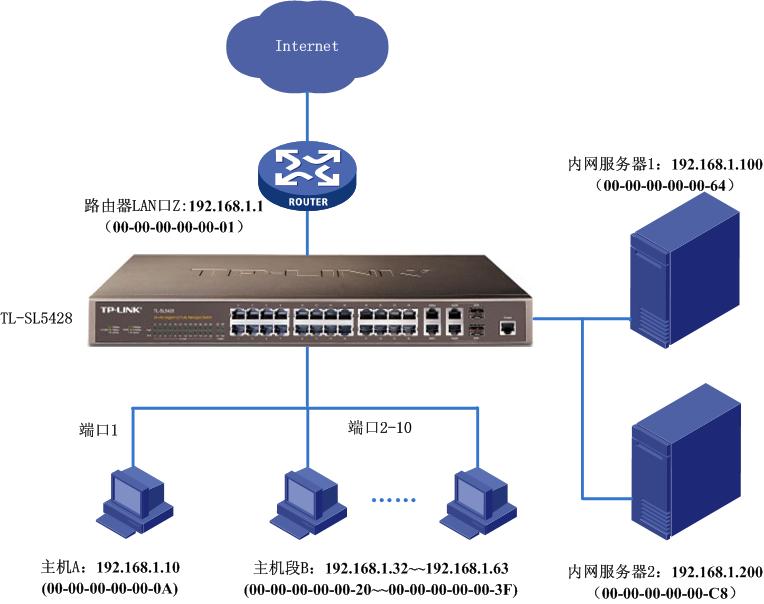

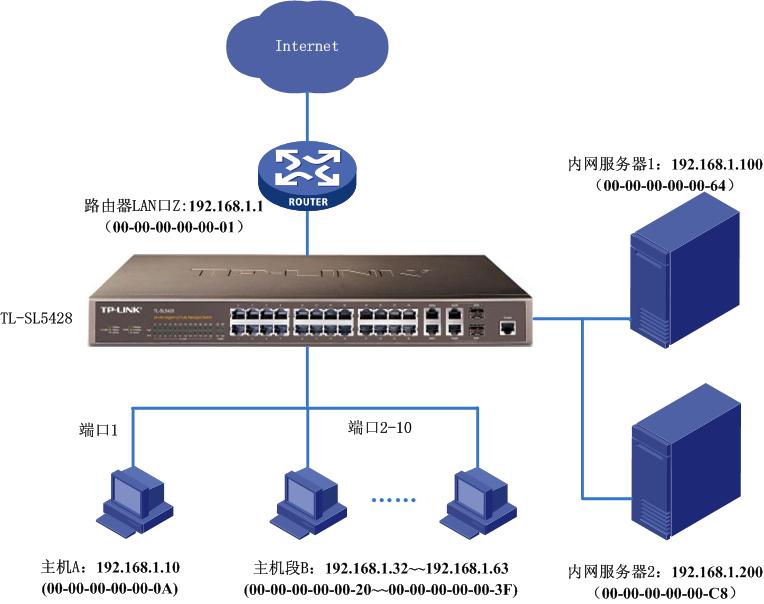

在访问控制列表下,可以建立多条规则,每条规则通过规则ID进行区分。例如,在一个特定时间段内,局域网内主机A禁止访问外网,而主机段B仅允许访问内网服务器1,前端路由器LAN口为Z。

为了实现这一访问控制策略,我们可以采用以下步骤:

1. 新建时间段:根据需求创建一个时间段,例如工作日08:30-18:00,并设置周期和名称。

2. 创建ACL:ACL分为MAC ACL、标准IP ACL和扩展IP ACL三种类型。以MAC ACL和标准IP ACL为例,分别为它们创建ID。

3. 设置ACL条目:对主机A设置MAC ACL条目,禁止其发送数据到路由器接口Z;对主机段B设置标准IP ACL条目,允许其发送数据到内网服务器1,禁止其他数据通过。

4. 创建Policy:创建Policy并填入名称,例如“Policy0”和“Policy100”。

5. 配置Policy:将创建的Policy与相应的ACL关联,并提交。

6. 端口绑定:将配置好的Policy绑定到对应的端口,例如主机A绑定到1端口,主机段B绑定到2-10端口。

通过以上步骤,我们可以实现一个清晰易懂的访问控制策略。在这个过程中,关键是要注意以下几点:

- 确保ACL规则的准确性,避免出现错误配置; - 根据实际需求调整Policy和端口绑定,确保访问控制策略的有效性; - 定期检查和更新访问控制策略,以适应网络环境的变化。

总之,通过合理运用访问控制(ACL)策略,我们可以确保网络环境的安全与稳定,为用户提供一个高效、安全的网络环境。

访问控制(ACL)通过数据包的源IP地址、目的IP地址、源MAC地址、目的MAC地址、协议、VLAN ID以及生效时间等来控制交换机上主机互相访问的权限,并可以通过建立Policy,将ACL和流镜像、流监控、Qos Remarking、端口重定向等动作组合起来,组成一个访问控制策略,对符合相应ACL规则的数据包进行控制。

1、ACL访问控制默认策略为“允许”,即“不符合规则的允许通过”。

2、源地址和目的地址均需采用“MAC+掩码”或者“IP+掩码”的方式表示。设置时需要将MAC地址段转换为“MAC地址+掩码”方式,IP地址段转换为“IP地址+掩码”方式,单个MAC地址掩码为FF-FF-FF-FF-FF-FF,单个IP掩码为255.255.255.255。

3、一个访问控制列表下可以建立多条访问控制规则,以规则ID区分。

例:工作时间(工作日08:30-18:00)内,局域网主机A仅禁止访问外网,主机段B仅允许访问内网服务器1,前端路由器LAN口为Z。

【分析】:主机A禁止发送数据到路由器接口Z,主机段B允许发送数据到服务器1,禁止其他数据通过。可分为MAC ACL和IP ACL两种实现方式。

【设置】:

1、 新建时间段。先添加时间片段8:30-18:00,之后选好周期:周一至周五,填写名称,然后提交即可新建工作时间段。可以在时间段列表中查看结果。

2、新建ACL。ACL有MAC ACL和标准IP ACL以及扩展IP ACL三种方式。本列已MACACL和标准IP ACL进行操作,扩展IP ACL只是比标准IP ACL多了一些协议上的控制。新建MAC ACL ID:0或标准IP ACL ID:100.

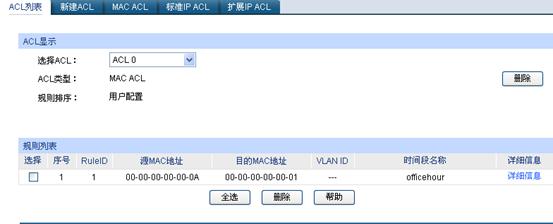

3、设置ACL条目。下面对主机A以MAC ACL条目设置;对主机段B以标准IP ACL条目进行设置。

①MAC ACL。添加条目:丢弃主机A发送到路由器接口Z的数据。

添加完后可以在ACL列表中选择相应ACL进行查看。

②标准IP ACL。要添加条目:允许主机段C发送到内网服务器1的数据,丢弃其他数据。

添加完后可以在ACL列表中选择相应ACL进行查看。

此时ACL条目已配置完成。但此时ACL并不生效,必须要将ACL与相应Policy关联起来,并绑定到对应的端口才会生效。

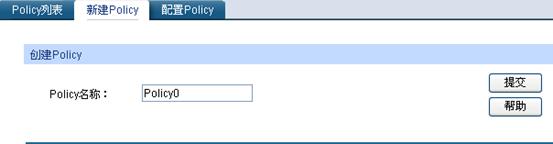

4、创建Policy。分别创建“Policy0”和“Policy100”。填入Policy名称后提交即可。

5、配置Policy。选择刚才创建的Policy0和之前建立的ACL0,提交。

选择刚才创建的Policy100和之前建立的ACL100,提交。

6、端口绑定。将配置好的Policy绑定到相应的端口,本例中主机A在1端口,主机段B在2-10端口,绑定后ACL将会在对应的端口上生效。

绑定好之后如下图:

通过以上设置可以满足用户需求。